Komercyjne oprogramowanie staje się bronią, a użytkownicy często przeceniają bezpieczeństwo swoich środowisk chmurowych, nie konfigurując i nie chroniąc ich odpowiednio – przestrzegają eksperci Elastic Security Labs w raporcie „The 2022 Elastic Global Threat Report”.

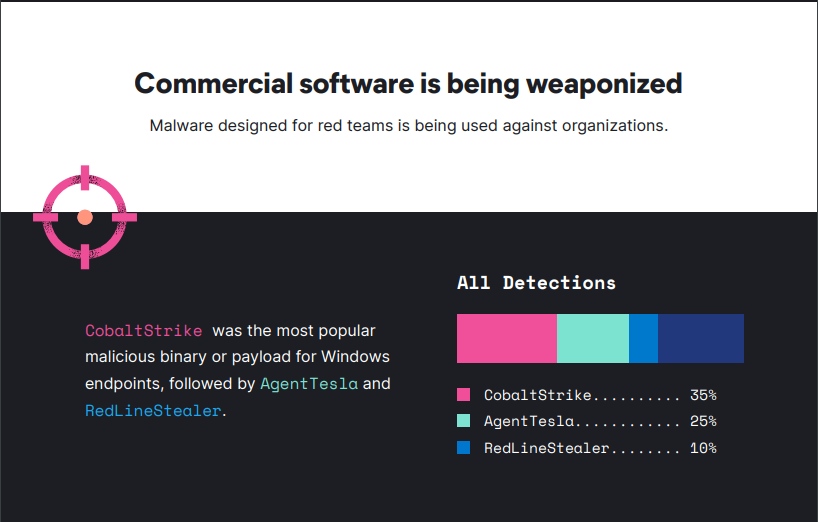

Hakerzy coraz częściej sięgają po takie narzędzia jak Cobalt Strike, służące do prowadzenie penetracyjnych testów sprawdzających, czy dane środowisko sieciowe jest bezpieczne. Wykorzystują je do rozsyłania malware, które po zagnieżdżeniu się na atakowanym systemie pełni najczęściej rolę trojanów. Z analiz ekspertów Elastic Security Labs wynika, że CobaltStrike był najpopularniejszym szkodliwym plikiem binarnym lub payloadem dla punktów końcowych Windows (35% wszystkich wykrytych przypadków). Kolejne to AgentTesla (25%) i RedLineStealer (10%).

Cobalt Strike powstał w 2012 r. i jest powszechnie stosowany do symulowania ataków na sieci komputerowe w celu sprawdzenia, czy są one odpowiednio zabezpieczone i odporne na różne cyberzagrożenia.

Pozostałe kluczowe wnioski w „2022 Elastic Global Threat Report”:

- prawie 41% alertów dotyczących dostępu do danych uwierzytelniających miało na celu kradzież tokenów dostępu do aplikacji;

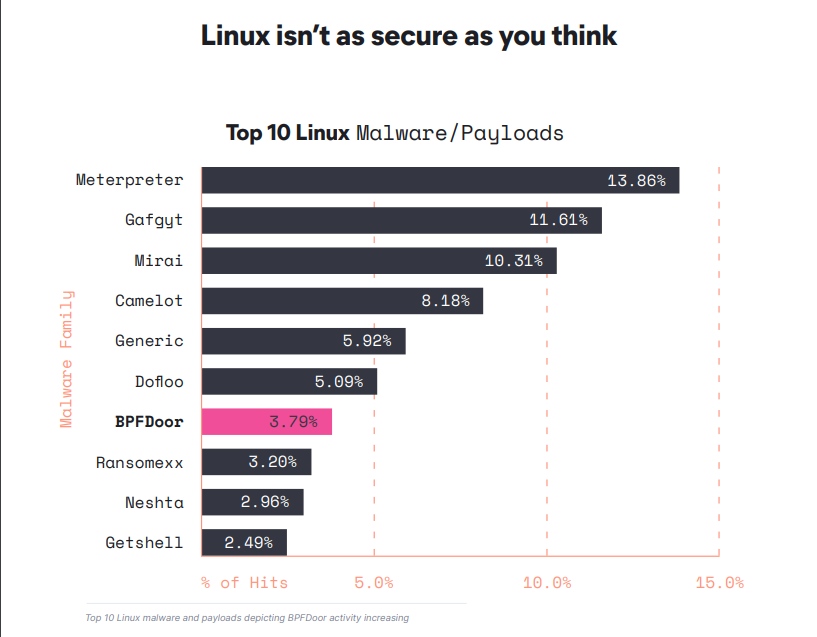

- 54% wszystkich infekcji złośliwym oprogramowaniem miało miejsce na punktach końcowych z systemem Windows, a 39% na punktach końcowych z Linuksem;

- 33% ataków w chmurze wykorzystuje dostęp do danych uwierzytelniających;

- głównym źródłem złośliwego oprogramowania/ładunków opartych na Linuksie był Meterpreter (13,86%), następnie Gafgyt (11,61%) i Mirai (10,31%);

- łącznie 72% wszystkich technik unikania obrony składało się z maskowania i wykonywania systemowego binarnego proxy.

Jest też i dobra wiadomość: ochrona punktów końcowych działa. Ataki na punkty końcowe stają się coraz bardziej zróżnicowane przy próbach obejścia mechanizmów obronnych. Eksperci Elastic Security Labs zaobserwowali 50 różnych technik infiltracji punktów końcowych, które nie zadziałały, co pokazuje, że zabezpieczenia punktów końcowych sprawują się nienajgorzej. Cyberprzestępy zmuszeni są do poszukiwania nowych metod ataku, aby ich atak był skuteczny.

Raport został opracowany przez Elastic Security Labs, zespół zajmujący się badaniem cyberzagrożeń, analizą malware i inżynierią detekcji. Został przygotowany przy użyciu danych telemetrycznych zebranych w systemach, gdzie wdrożono rozwiązania Elastic Security w okresie od sierpnia 2021 do sierpnia 2022.

Pozostaw komentarz