Fizyczne i cyfrowe bezpieczeństwo danych, sieci i urządzeń to jedno z największych wyzwań związanych z przetwarzaniem danych na brzegu sieci (edge computing), pokazało badanie przeprowadzone na zlecenie firmy Red Hat. Za najpoważniejsze źródła cyberzagrożeń uznawane są cyberataki (zarówno z zewnątrz, jak i z wewnątrz przedsiębiorstwa), luki w zabezpieczeniach i błędna konfiguracja systemów edge.

Kluczowe wnioski z badania Red Hat zawarte w raporcie „The State of Edge Security Report” przedstawił Wojciech Furmankiewicz, Head of Technology & Solutions, CEE, Red Hat.

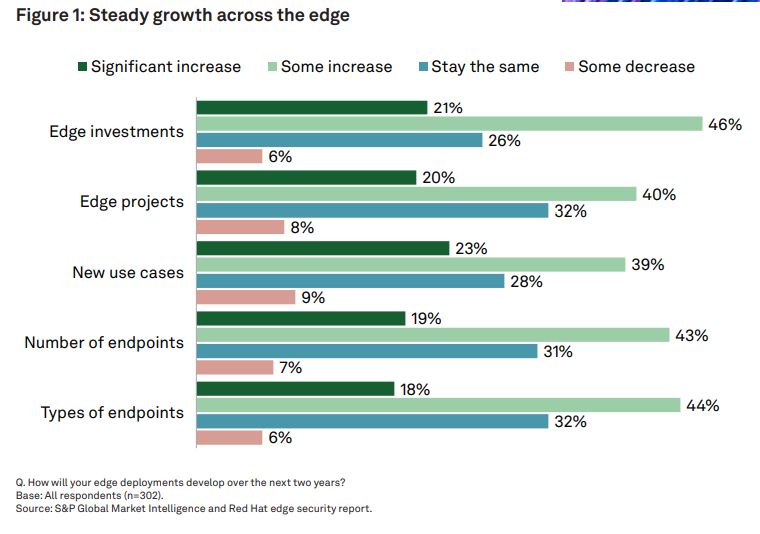

Ponad dwie trzecie (68%) firm planuje w ciągu dwóch lat zwiększyć inwestycje w infrastrukturę brzegową (bieżące projekty i nowe). W coraz bardziej zdecentralizowanej infrastrukturze będą wdrażane przede wszystkim nowe punkty końcowe.

Dla 46% respondentów celem takich operacji jest zwiększenie jakości obsługi klientów, a dla 35% – usprawnienie zarządzania łańcuchem dostaw i logistyką. Jeden na pięciu ankietowanych wskazał potrzebę wdrożenia oprogramowania do obsługi prywatnych sieci bezprzewodowych 4G/5G. Tyle samo jest też zainteresowanych infrastrukturą brzegową ze względu na zarządzanie procesami przemysłowymi i ich automatyzacją.

Z raportu Red Hat wynika, że dla niemal połowy decydentów IT (47%) fizyczne i cyfrowe bezpieczeństwo danych, sieci i urządzeń jest jednym z największych wyzwań dotyczących wdrożeń infrastruktury brzegowej. 7 na 10 decydentów IT obawia się cyberataków zarówno z zewnątrz, jak i z wewnątrz przedsiębiorstwa.

Dla przestępców cenną zdobyczą mogą być same dane, ale też okup zapłacony za odzyskanie dostępu do nich po skutecznym ataku ransomware. Nierzadko dochodzi też do naruszeń bezpieczeństwa typu „odmowa usługi” (Denial of Service) lub wykorzystania sprzętu do kopania kryptowalut.

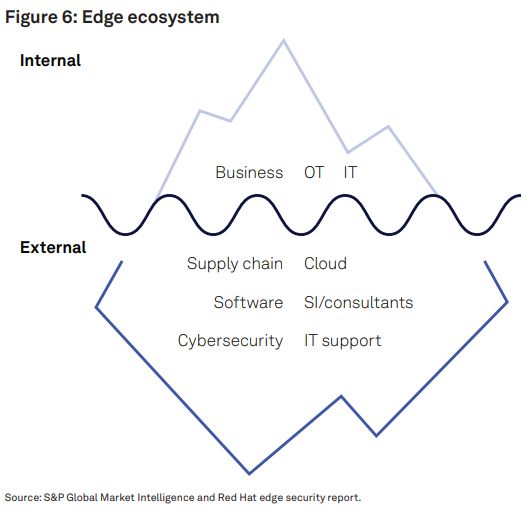

Skuteczna ochrona danych, które są przechowywane w wielu rozproszonych lokalizacjach, jest znacznie trudniejsza niż w przypadku scentralizowanego repozytorium, podkreśla ekspert Red Hat. Wyzwanie stanowi głównie wymuszenie stosowania tych samych, spójnych reguł polityki bezpieczeństwa we wszystkich lokalizacjach brzegowych oraz poprawne wdrożenie narzędzi ochronnych. W rozbudowanym środowisku obszar, który może zostać zaatakowany, jest bardzo duży.

Potencjalnym punktem cyberataku może też być przestarzałe sprzęt, zwraca uwagę Wojciech Furmankiewicz. Wiele starszych urządzeń brzegowych zbliża się do końca okresu eksploatacji, może też nie dysponować zasobami obliczeniowymi, które są potrzebne do obsługi częstych aktualizacji oprogramowania i poprawek. Ponadto, w niektórych przypadkach realizacja takiej operacji jest możliwa, ale nieopłacalna finansowo. Sprzęt który ma przestarzałe systemy operacyjne lub podatne na ataki aplikacje to potencjalna furtka dla cyberprzestępców. 61% badanych obawia się, że deweloperzy nie implementują w środowisku brzegowym odpowiednich mechanizmów ochronnych, a tradycyjne narzędzia zabezpieczające nie są skuteczne w przypadku takiej infrastruktury.

Jeśli chodzi o priorytety bezpieczeństwa, dla ankietowanych nie ma różnicy w traktowania sześciu kluczowych obszarów związanych z infrastrukturą brzegową: łańcucha dostaw, danych, sieci, wykrywania zagrożeń, urządzeń końcowych i sprzętu służącego do tworzenia środowisk brzegowych. Niestety, nie ma też jednego konkretnego rozwiązania (albo pakietu od jednego dostawcy), które mogłoby pomóc w ochronie tych stale rozwijających się środowisk. Dlatego przedsiębiorstwa, które korzystają już z infrastruktury brzegowej lub chcą ją odświeżyć będą musiały skrupulatnie ocenić dostawców i wybrać tych, którzy oferują innowacyjne funkcjonalności, odpowiednie certyfikaty, rozwinięty system partnerski oraz program szkoleniowy i wsparcie.

Polskie firmy decydują się na przetwarzanie brzegowe głównie ze względu na zwinność biznesową jaką można uzyskać przez procesowanie danych w pobliżu ich źródła. W odróżnieniu od modelu scentralizowanego, daje to możliwość szybszej reakcji na zmianę i odpowiedzi na dynamikę rynku. Istotnym aspektem decentralizacji jest również łatwiejsze skalowanie i „unikanie wąskich gardeł”.

Raport „The State of Edge Security Report” został zrealizowany przez S&P Global Market Intelligence na zlecenie Red Hat. Dane do raportu zebrano w ramach badania przeprowadzonego w USA w IV kw. 2022 r., które objęło 302 decydentów w zakresie środowisk brzegowych w firmach zatrudniających ponad 1 tys. pracowników i generujących roczne przychody przekraczające 500 mln dolarów.

(grafika tytułowa – źr. Red Hat)

Pozostaw komentarz